Несмотря на то что Apple очень тщательно защищает и iOS, и данные своих пользователей, судя по всему, для спецслужб и хакеров это никогда не было серьёзным препятствием, чтобы взломать iPhone. Время от времени в Сети появляется информация об очередной успешной попытке получения доступа к содержимому заблокированных смартфонов Apple то исследователями в области кибербезопасности, то полицейскими, то другими сотрудниками правоохранительных органов. Но как им это удаётся?

iPhone может пребывать в двух состояниях безопасности, в одном из которых его можно взломать

Безопасность? Пфф. Уязвимость в iMessage позволила взломать iPhone десятков журналистов

Мэтью Грин, исследователь в области кибербезопасности и преподаватель криптографии в Университете Джона Хопкинска, считает, что ему и его студентам удалось разгадать секрет успешных взломов iPhone. По его мнению, хакерам и спецслужбам даже не приходится взламывать раздел Secure Enclave, который отвечает за безопасное хранение данных, потому что это слишком сложно. Вместо этого они используют даже не уязвимость, а системную особенность iOS, которая не позволяет зашифроваться всем данным, хранящимся на устройстве.

Что такое AFU и BFU

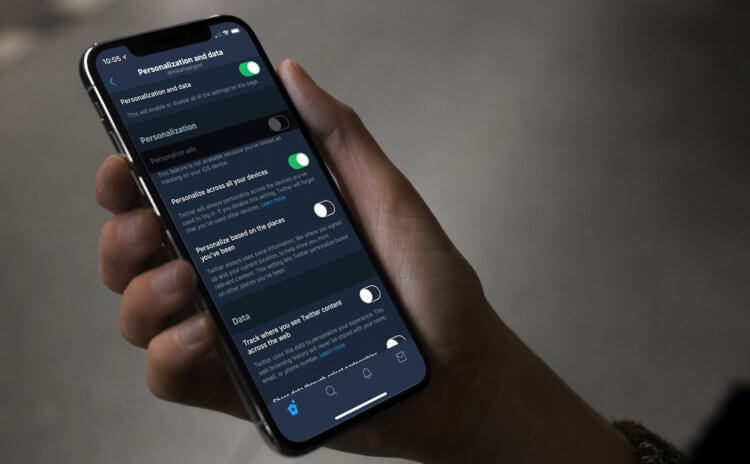

Запрос пароля без возможности разблокировать iPhone биометрией — это и есть BFU

В данном случае речь идёт о двух состояниях iPhone, в которых он пребывает попеременно: BFU и AFU. BFU – это before first unlock (до первой разблокировки) и AFU – after first unlock (после первой разблокировки).

В состояние BFU айфоны погружаются автоматически раз в несколько дней. Понять, что это произошло можно по тому, что он начинает требовать от вас ввести пароль разблокировки, не позволяя авторизоваться при помощи биометрии. Это самое безопасное состояние, в котором смартфон получает несколько наборов ключей шифрования и надёжно шифрует данные, хранящиеся в памяти, которые не могут быть извлечены просто так.

Эксперт рассказал, кто и как взламывает iPhone и почему в будущем от этого не удастся избавиться

В состоянии AFU айфоны пребывают, наверное, 95% всего времени, в течение которого мы их используем. В принципе это логично, поскольку большинство из нас терпеть не может вводить пароли, предпочитая разблокировать их при помощи Touch ID или Face ID. Но вот проблема – в этом состоянии смартфон использует только один набор ключей шифрования, взломать которые во много раз проще.

Чтобы взломать один единственный набор ключей шифрования, спецслужбы и хакеры могут использовать более-менее простые программные эксплойты, которые позволяют обойти экран блокировки и расшифровать большую часть файлов. Большую – потому что некоторые типы данных всё-таки остаются зашифрованными.

Почему Apple ослабила шифрование iPhone

Это следует из официальной документации Apple, где пусть и расплывчато, но всё равно понятно говорится о том, что наиболее надёжным образом в состоянии AFU шифруются только данные штатного приложения «Почта», книги, история Safari и некоторые другие типы данных.

iPhone в состоянии AFU (после первой разблокировки) — беспроигрышный вариант для мотивированного взломщика

Показательно, что до 2012 года спектр данных, шифруемых в состоянии AFU, отличался в большую сторону. Не буду приводить всю выдержку из документации по безопасности, вы можете почитать об этом самостоятельно, если будет интересно. По неизвестной причине Apple ослабила защиту. Но, по мнению Мэтью Грина, это было сделано для того, чтобы облегчить работу некоторых системных функций, работающих на основе служб геолокации и других механизмов.

Как узнать, какие данные собирает приложение из App Store

Получается, заверил Грин, что, хоть iPhone и считаются безопасными смартфонами, которые зачастую выбирают именно из-за их надёжности и защищённости, по факту это беспроигрышный вариант для мотивированного взломщика. Это может быть кто угодно – от доморощенного хакера, разобравшегося в методиках шифрования, до представителя спецслужб, которому нужно извлечь из смартфона подозреваемого доказательства его вины или невиновности. В любом случае взлом будет осуществлён, и для этого не нужно иметь дорогостоящее оборудование.